用于网站登录验证的Token令牌技术是为了降低服务器负载,提高跨平台运用能力,便于服务器集群技术实施而开发出来的技术。

从前服务器在验证帐号密码之后就会将用户的信息通过session存储在服务器上。但是这样会极大地浪费服务器资源。为了避免这一开销,服务器使用SHA256来生成一个Token给客户端保存,客户端随后的访问请求同时包含这个token,服务器便能够验证客户端的真实性,从而鉴别它的权限。

唯一的问题是,它和session ID一样,一旦有人得到这个token,小偷就可以假冒登陆人的身份。

那么,各位MJJ,你们有没有什么好的思路,即可以提高安全性,还能够兼顾服务器的负载与扩展需求呢?

广东网友:一般都两个一起用吧?

澳门网友:session ID、cookie和token都有这个问题,

一般上,网站启用ssl就可以避免被人从网络上截取到这些信息。

当然,如果你在电脑上登录了网站,没删除session ID、cookie和token就离开电脑,别人可以从电脑上找出这些信息。

四川网友:系统的安全措施,都是在排除了 "一旦有人得到这个token" 这种情况下的. 多好的防盗措施, 也是在钥匙不丢失的情况下来做.

天津网友:

JSON Web Token (JWT),了解一下

由標頭、數據、簽名三要素構成,比傳統 Token 安全的多

湖南网友:用户自己丢失那是他的问题,让他走找回程序,你不用在意

四川网友:一起使用就失去了意义,服务器的负载问题没有解决。token的优势没有发挥出来。

陕西网友:频繁更换token就行了

四川网友:不适用,得到token令牌的人可以利用现有登录状态继续置换新的token。

可行的方法之一应该是降低登录有效期。一旦一段时间内不刷新就会要求重新登录。另外算法和密码捆绑,一旦密码修改,那么旧的token也会不再有效。

黑龙江网友:一个token只用一次也就说注定只能一个人用,否则会被发现更苛刻的话,只有靠浏览器指纹了

河北网友:一个token只用一次也就说注定只能一个人用,否则会被发现更苛刻的话,只有靠浏览器指纹了

江西网友:你更换后再授权的依据是什么呢?如果是上一个token持有者,那么入侵者也一样可以得到新token。除非你重新验证密码帐号,但是那样token的意义就不存在了。

上海网友:一、token是可以具有有效期的,失效后自动地重新生成;二、直接上ssl,就算你token永久有效也没事了。

西藏网友:更换频繁并不能让已经持有有效token的入侵者失去权限。因为你更换token后重新授权的依据必然是持有上一个token的用户。

辽宁网友:更换频繁并不能让已经持有有效token的入侵者失去权限。因为你更换token后重新授权的依据必然是持有上一个token的用户。

SSL只能确保传输过程中的安全。但是攻击者可以通过入侵本地计算机得到存储在客户端的token。

台湾网友:原来如此,最近刚刚遇到jwt

湖北网友:获取新token并非通过原token获取的,以微信授权登录OAuth2.0为例,是通过refresh_token,不过也是存储在客户端。

至于入侵本地计算机获取token的,不管是用什么登录方式,都得在客户端存放一份密钥,有了这密钥就能登录了,这已经不是token的问题,是任何登录方式都有的问题。

广西网友:那你给个解决办法?

token已经够安全了,配上异地登陆,危险操作二次验证密码之类的。

足够了。

宁夏网友:支持这一说法

台湾网友:腾讯以前就这么干的,你信吗。。。0x年

台湾网友:腾讯以前就这么干的,你信吗。。。0x年

以上信息转载自Hostloc。

未经允许不得转载:美国VPS_搬瓦工CN2 GIA VPS » Token令牌的安全性思考

美国VPS_搬瓦工CN2 GIA VPS

美国VPS_搬瓦工CN2 GIA VPS

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程 亏了,刚才退款了一个greencloud日本

亏了,刚才退款了一个greencloud日本

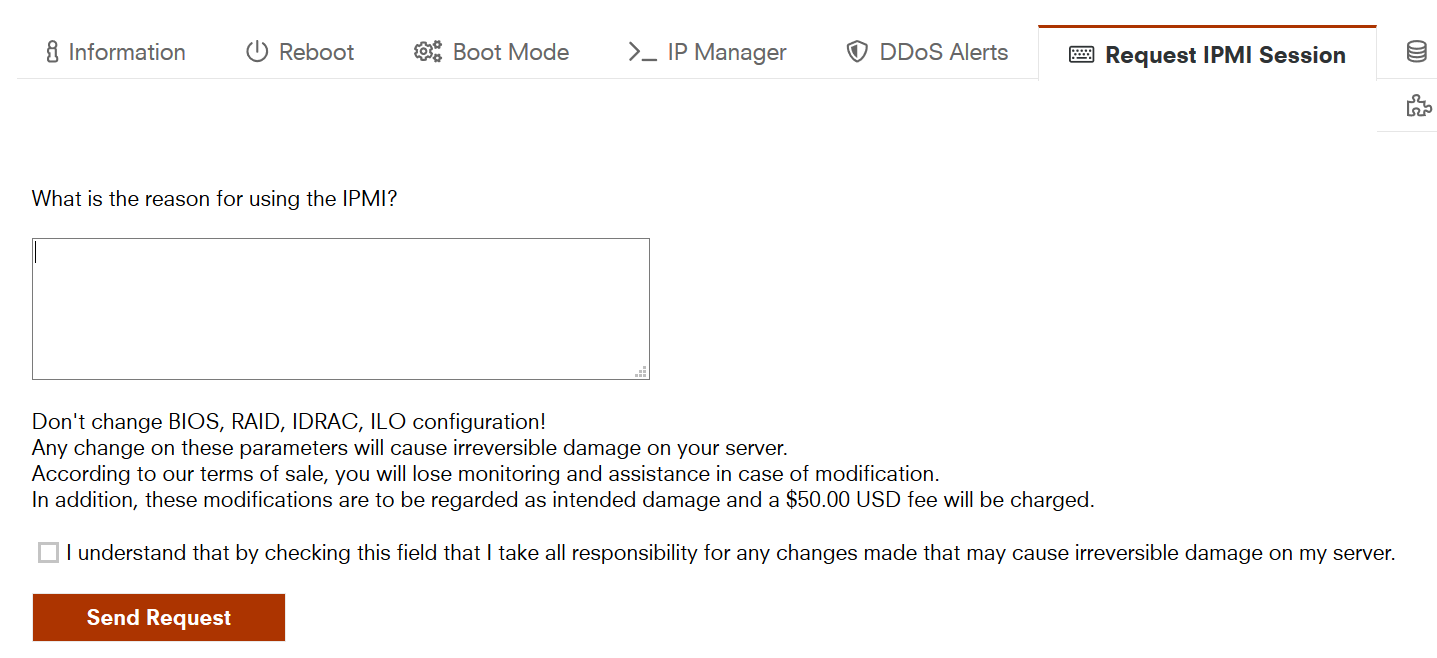

10欧的IPMI写什么申请理由好?

10欧的IPMI写什么申请理由好?