作为 Linux 中最常使用的重要实用程序之一,Sudo 几乎安装在每一款 UNIX 和 Linux 发行版上,以便用户调用和实施核心命令。然而近期曝出的一个提权漏洞,却直指 sudo 的一个安全策略隐患 —— 即便配置中明确不允许 root 用户访问,该漏洞仍可允许恶意用户或程序,在目标 Linux 系统上以 root 用户身份执行任意命令。

据悉,Sudo 特指“超级用户”。作为一个系统命令,其允许用户以特殊权限来运行程序或命令,而无需切换使用环境(通常以 root 用户身份运行命令)。

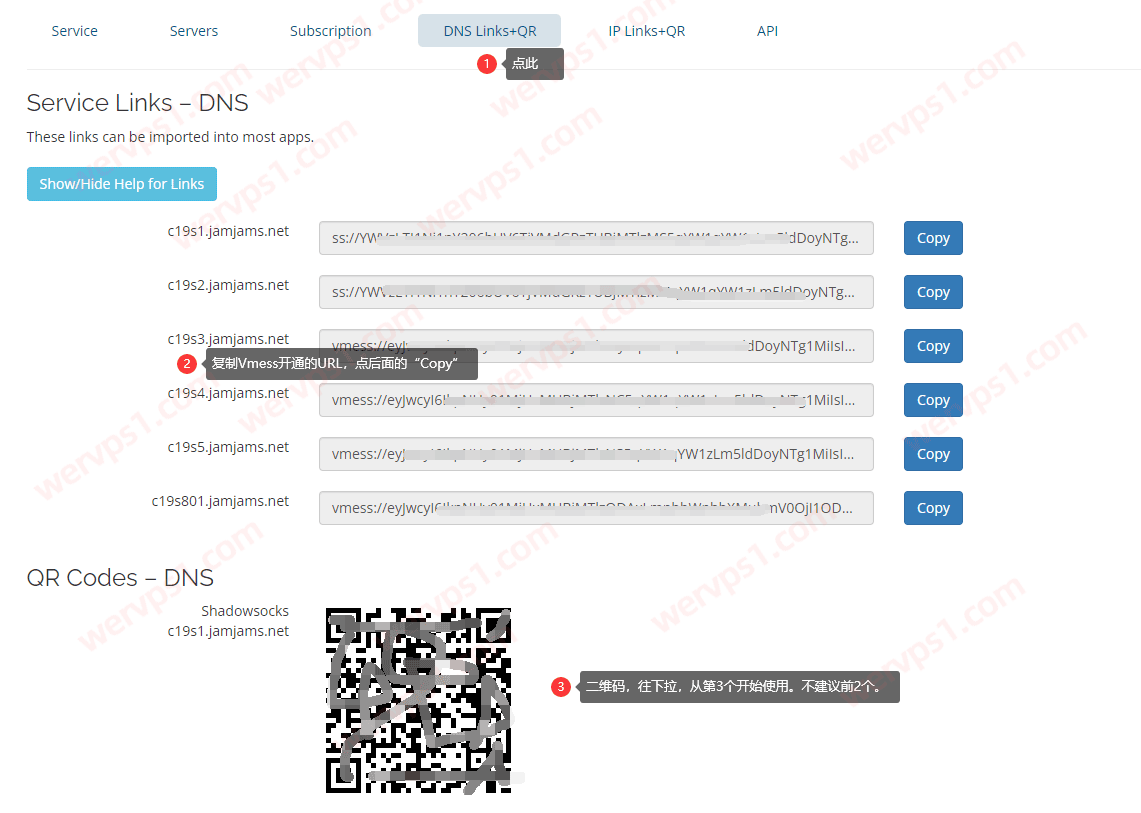

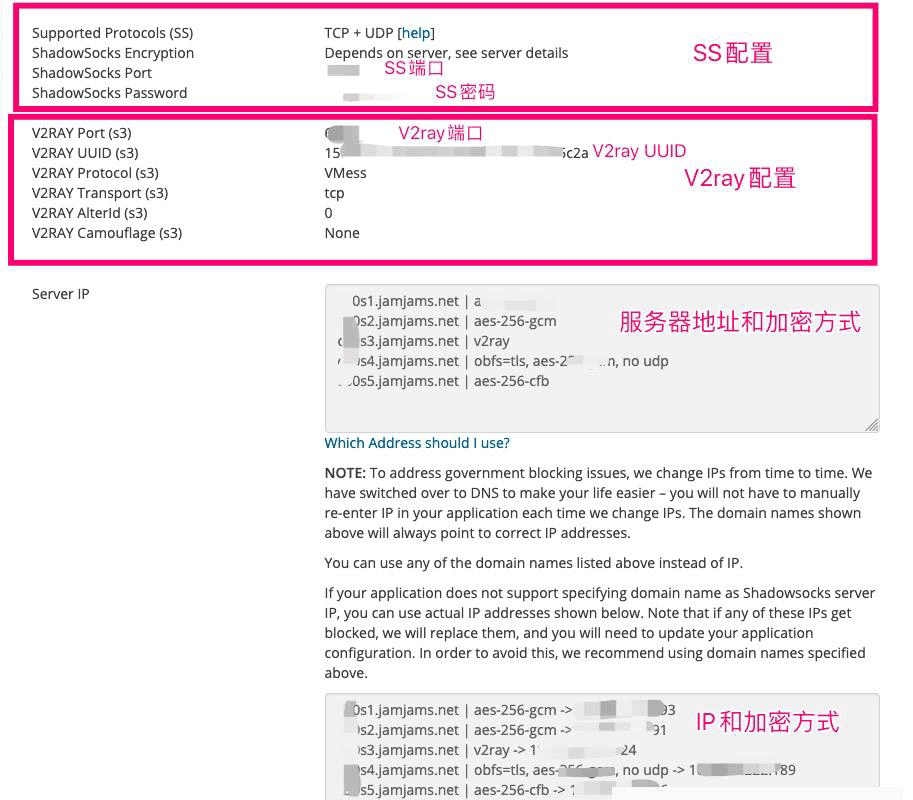

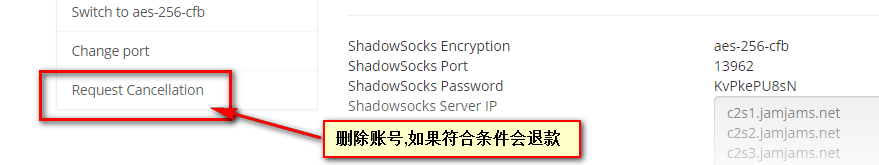

默认情况下,在大多数 Linux 发行版中(如屏幕快照所示),/ etc / sudoers 的 RunAs 规范文件中的 ALL 关键字,允许 admin 或 sudo 分组中的所有用户,以系统上任何有效用户的身份运行任何命令。

然而由于特权分离是 Linux 中最基本的安全范例之一,因此管理员可以配置 sudoers 文件,来定义哪些用户可以运行哪些命令。

这样一来,基板限制了用户以 root 身份运行特定或任何命令,该漏洞也可允许用户绕过此安全策略,并完全控制系统。

Sudo 开发者称: “只要 Runas 规范明确禁止 root 访问、首先列出 ALL 关键字,具有足够 sudo 权限的用户就可以使用它来以 root 身份运行命令。”

据悉,该漏洞由苹果信息安全部门的 Joe Vennix 追踪发现(CVE-2019-14287)。且想要利用这个 bug,只需 Sudo User ID -1 或 4294967295 。

这是因为将用户 ID 转换为用户名的函数,会将 -1(或无效等效的 4294967295)误认为 0,而这正好是 root 用户 User ID 。

此外,由于通过 -u 选项指定的 User ID 在密码数据库中不存在,因此不会运行任何 PAM 会话模块。

综上所述,该漏洞影响最新版本 1.8.28 之前的所有 Sudo 版本。庆幸的是,几个小时前,各大 Linux 发行版都已经在向用户推送新版本了。

centos:yum -y update

debian/ubuntu:apt update && apt upgrade -y

升个级就行,不过有的镜像源应该还没同步过来,手里几台小鸡只有一台用的镜像源更新了,其他都没找到新的

海南网友:才毛大一点事

提权漏洞你也要先拿到服务器口令才能提权

安徽网友:有个webshell是不是就可以了

新疆网友:有个webshell我不知道能不能提权系统

反正你网站是没有的了

广东网友:网站服务器怎么会有多余的用户呢?

新疆网友:这么大个漏洞也不见淘宝哪天被删库

安徽网友:unix里面,什么时候有 -1 或 4294967295 这样的用户ID ?

福建网友:吓得我卸载了sudo

山东网友:甲骨文不是有opc?

辽宁网友:CVE-2019-14287 是管理员在配置文件中用了 ALL 关键词后造成的。但默认的 sudo 配置文件不受影响。

360CERT判断漏洞等级为低危,影响面有限。

From:https://www.anquanke.com/post/id/188743

陕西网友:CVE-2019-14287 是管理员在配置文件中用了 ALL 关键词后造成的。但默认的 sudo 配置文件不受影响。

360CERT判断漏洞等级为低危,影响面有限。

From:https://www.anquanke.com/post/id/188743

新疆网友:linux漏洞一大堆 有个web权限的shell分分钟一大堆内核漏洞可以提到root权限的 不差这一个.

青海网友:还行,辛好官方行动够快,早日处理早日放心

未经允许不得转载:美国VPS_搬瓦工CN2 GIA VPS » Linux曝出Sudo提权漏洞 受限用户亦可运行root命令

美国VPS_搬瓦工CN2 GIA VPS

美国VPS_搬瓦工CN2 GIA VPS

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程 亏了,刚才退款了一个greencloud日本

亏了,刚才退款了一个greencloud日本

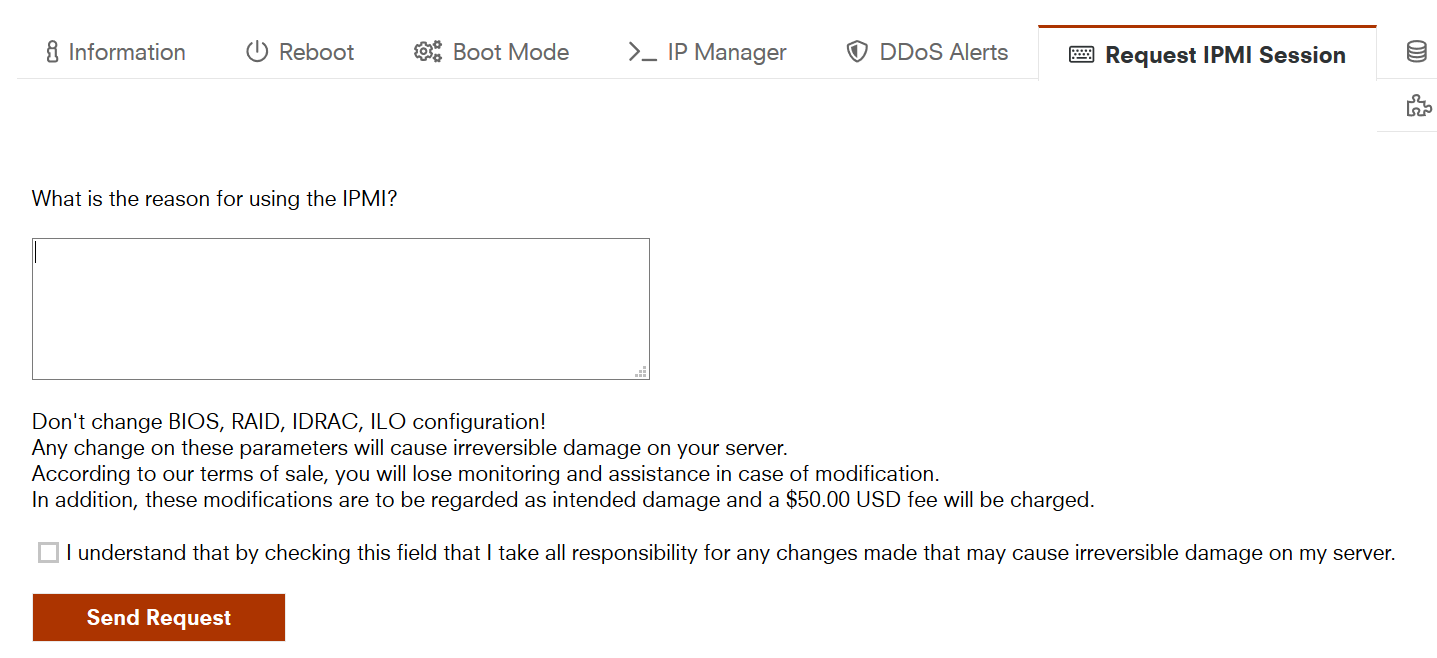

10欧的IPMI写什么申请理由好?

10欧的IPMI写什么申请理由好?