校园网WIFI,笔记本连接可以正常上网,手机连接就会提示根据****,已阻止移动端访问外网

今天补充:————————————————————————

已经改了mac,但还是不行,网管说深信服可以直接检测出所用的系统是安卓、苹果还是win。。。

海南网友:

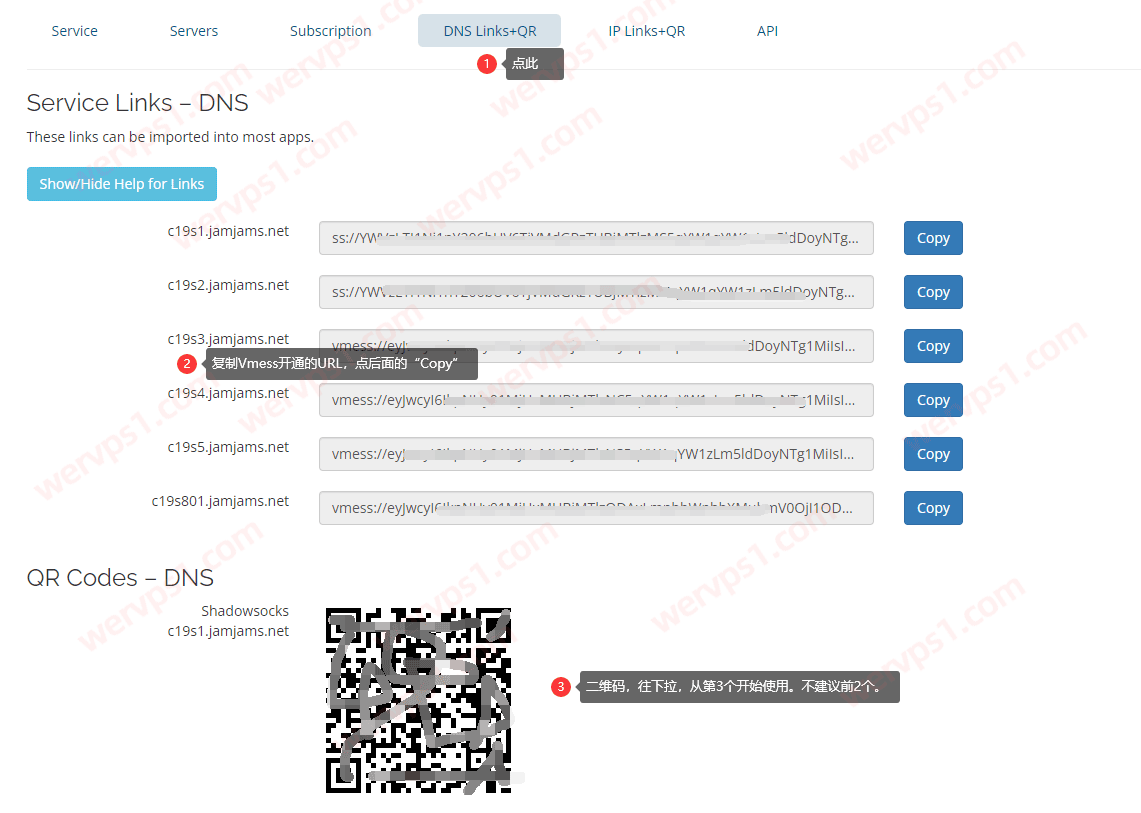

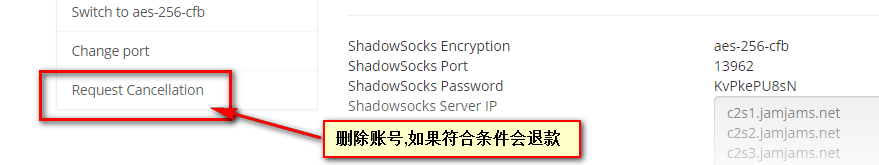

闲没事,上去给你截了几张图,图三里有个提示框你可以参考下

—————————为水一个回帖专门开了移动终端识别功能———————

补一张,更明显的

河北网友:

个人是猜测通过多维方式去检测判断的:

1.MAC是可以查到归属的厂商和设备的,可以通过修改MAC地址来伪装

2.TTL值, 手机的TTL值和电脑的TTL值是不一样的, 也就是通过Linux和Windows的TTL值来判断,这点可以修改注册表的TTL值来伪装

3.User-agent , http请求中包含浏览器的user-agent,这个特征明显且一打一个准, 可以通过修改浏览器的user-agent来伪装(修改成手机的user-agent后 网站会默认给手机版的网页给你)

4.其他的 TCP sequency, 时钟检测是更深一层的技术了,一般用来检测代理上网

广东网友:因为MAC前六位包含赵哲的信息

河北网友:大兄弟,正好手头也有可以跨三层mac识别的usg6650,哈哈哈,只不过暂时没配,回头配了给你补个图

安徽网友:http://standards-oui.ieee.org/oui/oui.txt

福建网友:根据数据包里面带的user-agent字段区分的 具体的保密不公开的

湖北网友:MAC地址肯定明显啊,基本不改的话,不可能重复啊,而且MAC是有固定的写法的,手机和Lap肯定不一样……

澳门网友:MAC地址和数据包开头

河南网友:我这个门外汉猜也是MAC

香港网友:手机MAC修改成和笔记本相同试试

江苏网友:为什么?难道mac有那么明显的特征么?深信服能不能看到手机型号?

湖南网友:好好学一学吧

山东网友:好好学一学吧

山东网友:怎么通过酸酸共享给手机?另外深信服能不能识别手机型号什么的?

广西网友:你试过的方法我也试过了,无效,开热点电脑可以,手机不行

辽宁网友:这个局域网。。。好吧,还是想知道深信服是如何识别手机的?

天津网友:设置里的本地代理,允许来自局域网的连接就好,这个55r要设成全局的

甘肃网友:这个知道,关键是深信服靠什么来辨别手机还是电脑?治标还需治本

山东网友:)dddddd

内蒙古网友:

应用流量分析检测

手机app,比如手机qq,手机WB之类的,都有其特有的流量特征,只要流量中存在相应的流量特征,就可以确定是移动终端在连接WiFi了,而ss的流量是加密的,恰恰可以绕过流量特征检测,符合上面那位dalao的测试结果。

浙江网友:加密的话,是不是任何微皮恩都可以?

台湾网友:

可以,但是“使用VΡN”本身就是一种特征(因此用VΡN富强秒封),不确定深信服是否屏蔽了主流VΡN协议

广西网友:

可以,但是“使用VΡN”本身就是一种特征(因此用VΡN富强秒封),不确定深信服是否屏蔽了主流VΡN协议

安徽网友:

SS的特征并不明显,大概率只是socket协议+流量加密(没看过源码,猜测),因此才在功夫网下撑了这么多年,被深信服监测出并屏蔽的可能性不大。

或者其实完全可以自己写一个简单的加密代理。

黑龙江网友:已经改了mac,但还是不行,网管说深信服可以直接检测出所用的系统是安卓、苹果还是win。。。

海南网友:那看来除了MAC,他还收集了其他信息

安徽网友:已经改了mac,但还是不行,网管说深信服可以直接检测出所用的系统是安卓、苹果还是win。。

辽宁网友:对的,我现在尝试修改ttl,不知道行不行

宁夏网友:改了ttl和useragent,也不行

河南网友:

闲没事,上去给你截了几张图,图三里有个提示框你可以参考下

—————————为水一个回帖专门开了移动终端识别功能———————

补一张,更明显的

福建网友:手機再安裝一個虛擬機,然後在虛擬機上網

江苏网友:看我楼上得协议识别图…

云南网友:看我楼上得协议识别图…

澳门网友:

搞个白名单吧,我喜欢这种简单粗暴的,直接要最高权限拿来我自己加

或者,你开全局酸酸试试,我没研究

西藏网友:全局酸酸什么的都试过了,不行,感觉是wifi刚连上就提示我了,系统层泄漏的

陕西网友:电脑开server,酸酸内网全局到电脑试试

广西网友:这样可行,之前试过,但毕竟还是不方便,有没有办法把手机伪装成电脑?

青海网友:竟然连深信服这种路由器都识别出来了,那酸酸估计差不多了

福建网友:mark

上海网友:在论坛每天都在长知识

宁夏网友:不知道就说mac

海南网友:可怕

一家公司都这样了,功夫网可不更厉害

广东网友:可怕

一家公司都这样了,功夫网可不更厉害

福建网友:改了mac没用,所以并不是mac泄漏的,目前还不清楚到底是什么泄漏的,不过可以肯定,是系统层面泄漏,毕竟都可以精确到手机型号。。。

湖北网友:因为各种APP(含系统自带APP)在运行的时候都会先初始化一下(即是向服务器接口请求一些配置信息),在这个过程中,你手机的型号、imei、位置等等各种几百种信息都会经过这个接口发给服务器,只要在网关拦截这个请求就可以获得他们所需要的内容了。

湖南网友:问题来了,这个接口一般都是https加密的,如何获取

河北网友:简单,手机有特定的流量信息。

宁夏网友:抓包对比一下喽

甘肃网友:有没有办法伪装?

台湾网友:学习了

青海网友:有没有办法伪装?

江西网友:不知道ssr混淆能不能避开

浙江网友:不知道ssr混淆能不能避开

西藏网友:6666

新疆网友:2楼截图已经说的很清楚了

天津网友:这是什么系统?

西藏网友:sangfor 的上网行为管理设备啊

广东网友:666

江西网友:我溜去看看

河南网友:顺带帮忙看看能不能绕开限制或者伪装

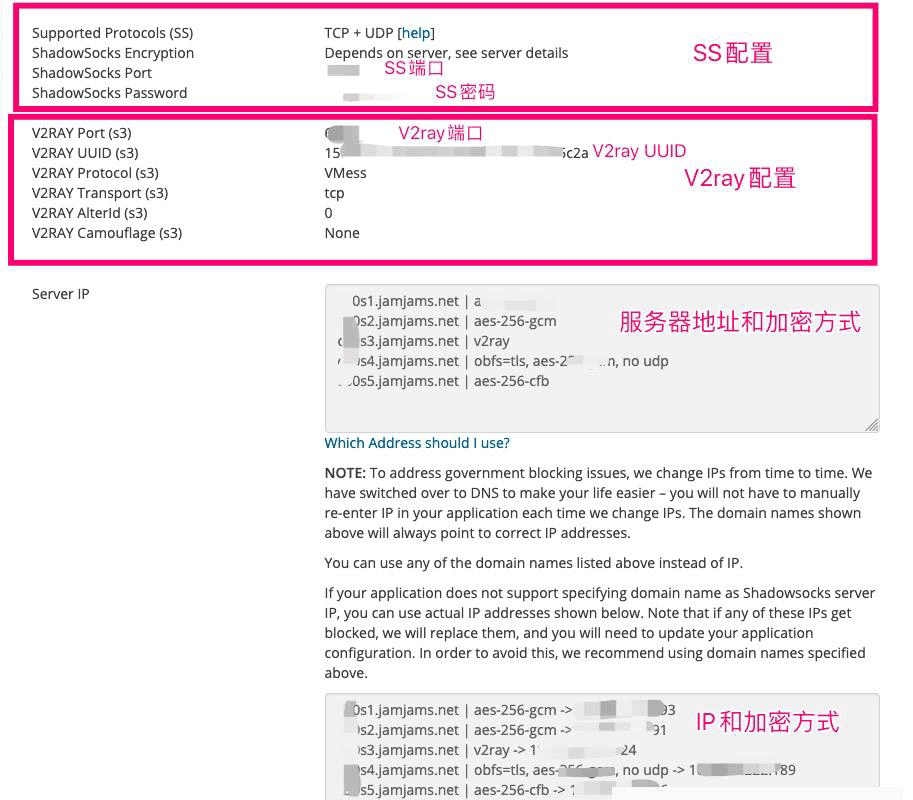

广东网友:不会是MAC识别,因为稍大点的网络规模,深信服都会被部署在网络出口,这时候手机和笔记本客户端相对于深信服是跨三层访问,MAC地址是不会跨三层网络。我猜更大的可能就是通过HTTP报文中的useragent进行识别,就算你手机不主动访问网页,但是手机后台都会偷偷和厂家的API接口通讯,这个我是抓过包的,大部分API是直接用HTTP,没有加密的。

广西网友:浏览器里有详细信息,cpu,os,

浙江网友:浏览器里有详细信息,cpu,os,

湖南网友:大兄弟,正好手头也有可以跨三层mac识别的usg6650,哈哈哈,只不过暂时没配,回头配了给你补个图

上海网友:楼上有人说的oui,那个估计只是辅助用,每个设备连到ap上时候都可能会发captive的探测包的,http的,所以深信服可以用包解析程序(ndpi,l7或者类似的)来得到手机信息,即使没有发captive,后续发的http包也会有相关信息的

黑龙江网友:666

广西网友:那。。。有没有办法伪装?

河北网友:系统机制,没有办法,要不你就随身带个智能路由类似的东西,该设备来接入wifi并且提供通道给下面挂的手机

香港网友:这样就检测不出了么?

青海网友:试试吧,不行只能让该设备直接做全局代理

西藏网友:那和windows开个代理服务有什么区别,主路由一样会检测到这个ip上有移动设备的数据流过,然后触发处罚机制,电脑断网1小时.

内蒙古网友:试一下全局模式的openv*p*n

天津网友:试一下全局模式的openv*p*n

江西网友:下挂路由也可以检测到的

黑龙江网友:我也觉得可以检测到,和校园网一样的

四川网友:问题是我修改了useragent也还是不行。。。。。。

安徽网友:全局ss可破

湖北网友:试过了,不行。

宁夏网友:有,买一台电脑

广西网友:那我还有个更好的办法,把深信服拆了

河南网友:手持终端的特性决定

android,ios都是由各种系统级别以及魔改版的心跳组成

要伪装的话除非把乱七八糟的app都搞定

辽宁网友:深信服 大佬?

四川网友:深信服 大佬?

青海网友:应该是不止是app,在http,tcp通讯时都会有明显的设备标识,app通讯时,更会把自己的app标识写进去

安徽网友: 肯定还有其他的 400保密这个不给说

西藏网友:说啊,干嘛不说。。。

天津网友: 他们官方的不给说,技术保密

辽宁网友:哈哈,我司的产品牛笔啊。下次研发过来办事处问一哈

未经允许不得转载:美国VPS_搬瓦工CN2 GIA VPS » 深信服是如何识别手机和笔记本的?

美国VPS_搬瓦工CN2 GIA VPS

美国VPS_搬瓦工CN2 GIA VPS

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程

腾讯云轻量怎么购买,云轻量香港/美国/新加坡购买教程 亏了,刚才退款了一个greencloud日本

亏了,刚才退款了一个greencloud日本

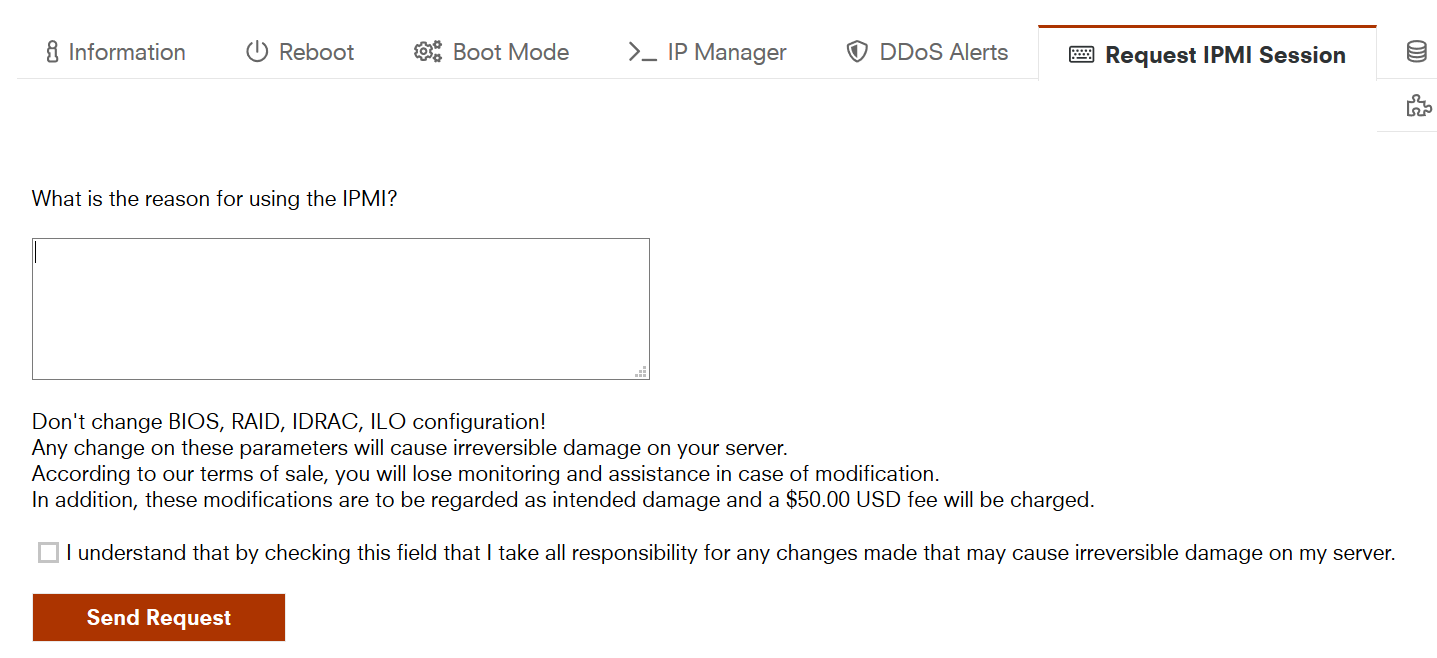

10欧的IPMI写什么申请理由好?

10欧的IPMI写什么申请理由好?